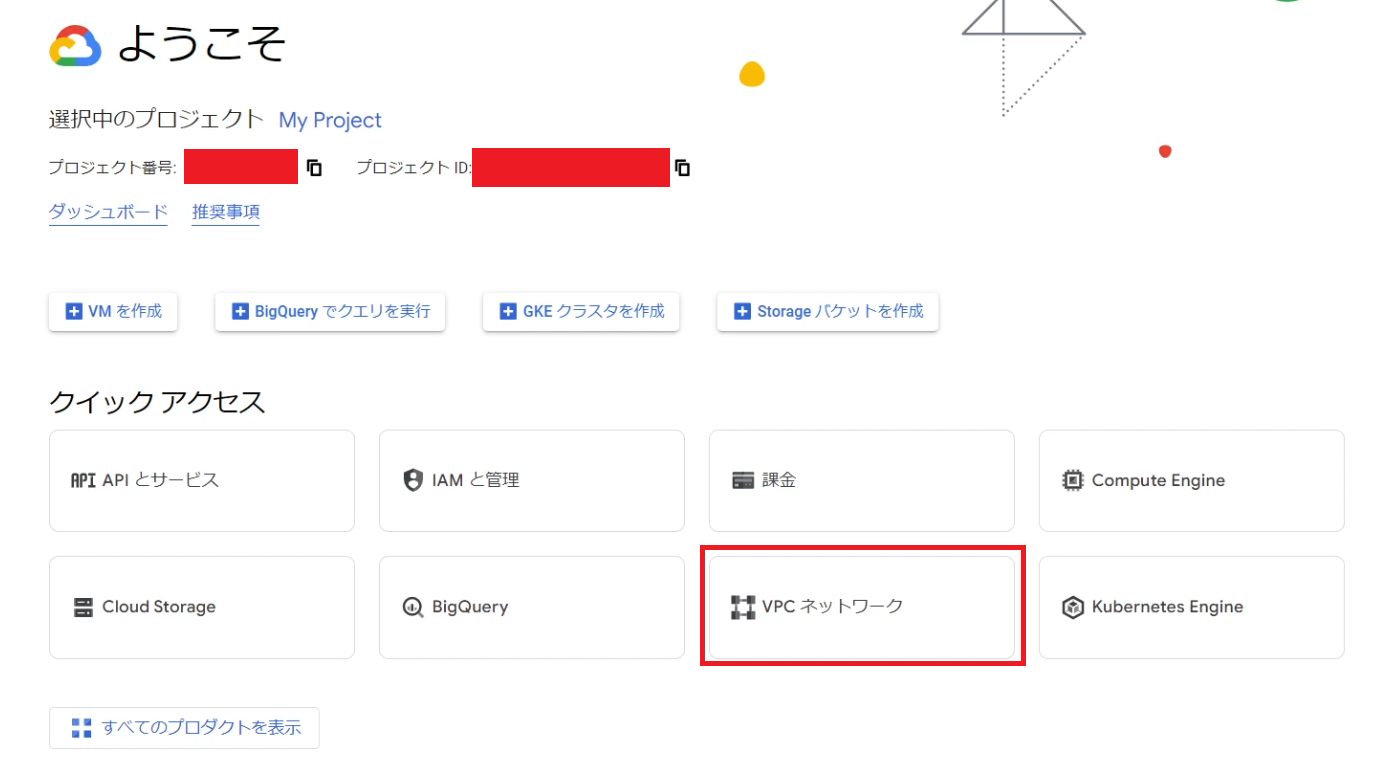

Google Cloudの無料枠E2-Microを活用する

Google Cloudの無料プランのE2-Microのインスタンスを立ち上げ、有効活用します。作成したインスタンスには、MariaDBをインストールして、データベースを無料で利用するのが目的です。

インスタンスは、コンピューティングのコンテキストで、特定のサービスやアプリケーション、またはシステムリソースの実行中の個々のオカレンスを指します。インスタンスは通常、特定の設定やデータを含むことがあり、それぞれが独立して実行され、管理されます。以下は、インスタンスに関連するいくつかの異なるコンテキストの例です。今回は1を作成します。

- 仮想マシンインスタンス:

- 仮想マシン(VM)インスタンスは、物理的なハードウェアリソースをエミュレートするソフトウェアベースのコンピューターです。各VMインスタンスは、独自のオペレーティングシステム、アプリケーション、および設定を持ち、他のVMインスタンスから独立して実行されます。これにより、同じ物理ハードウェア上で複数の異なるオペレーティングシステムやアプリケーションを同時に実行することが可能になります。

- データベースインスタンス:

- データベースインスタンスは、データベースサーバーの実行中のオカレンスで、特定のデータベーススキーマとデータを含むことがあります。各データベースインスタンスは、独自の設定、ユーザーアクセス制御、およびネットワーク設定を持ちます。

- アプリケーションインスタンス:

- アプリケーションインスタンスは、アプリケーションの実行中のオカレンスで、特定のユーザーセッションやリクエストを処理します。アプリケーションインスタンスは、通常、独自のメモリ空間とプロセスIDを持ち、他のアプリケーションインスタンスから独立して実行されます。

インスタンスは、リソースの独立性と隔離を提供し、エラーや障害が他のインスタンスに影響を与えるのを防ぎます。また、インスタンスの概念は、リソースの効率的な利用と管理を可能にし、スケーラビリティとフレキシビリティを提供します。

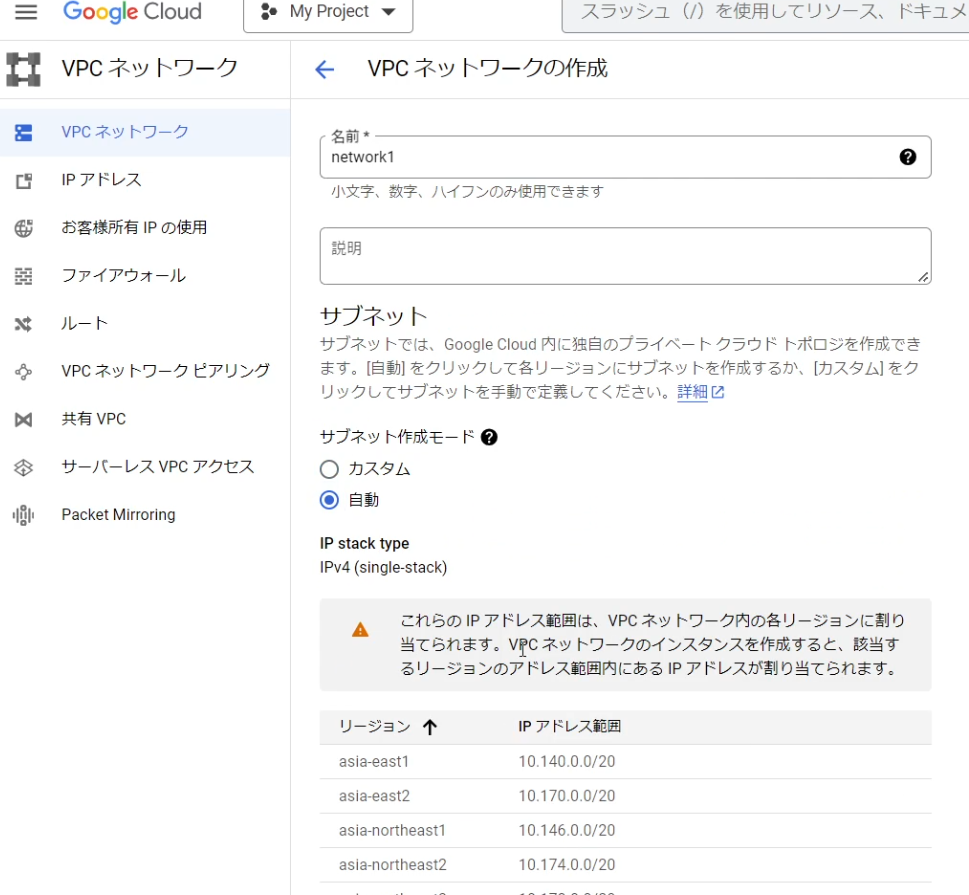

インスタンスを作成する前に、VPCネットワークからサブネットを作成します。

GCP(Google Cloud Platform)のVPC(Virtual Private Cloud)ネットワークにおいてサブネットを作成する際には、主に2つのサブネット作成モードがあります:オート(Automatic)モードとカスタム(Custom)モード。

VPC(Virtual Private Cloud)ネットワーク内でサブネットを作成する際には、主に2つのモードがあります: 自動サブネット作成モードとカスタムサブネット作成モードです。それぞれのモードには特定の利点があり、どのモードが最適かは、ユーザーの独自の要件や使用ケースに依存します。

- 自動サブネット作成モード:

- このモードでは、VPCが作成されると同時に、各リージョンに1つのサブネットが自動的に作成されます。

- サブネットは、利用可能なIPアドレス範囲のうちの一部を自動的に割り当てられます。

- 自動サブネット作成モードは、ネットワーク設計の簡素化と迅速なデプロイメントを提供しますが、カスタマイズの柔軟性は限られています。

- カスタムサブネット作成モード:

- このモードでは、ユーザーは手動でサブネットを作成し、IPアドレス範囲を指定することができます。

- サブネットは、特定のリージョンおよび利用可能なIPアドレス範囲の任意の部分に作成することができます。

- カスタムサブネット作成モードは、高度なネットワーク設計とIPアドレス管理の要件を持つユーザーにとって適しています。

今回は、単一のインスタンスなので自動でよさそうです。単一のインスタンスをデプロイする場合、自動サブネット作成モードは簡単で効率的な選択肢となります。このモードは、速やかにネットワークをセットアップし、必要なリソースに対して迅速にアクセスすることを可能にします。特に、特定のネットワーク設計やIPアドレス管理の要件がない場合、自動モードは管理の負担を減らし、プロセスを簡素化することができます。VPCネットワークでは初めて作成して、ほかには何もありません。

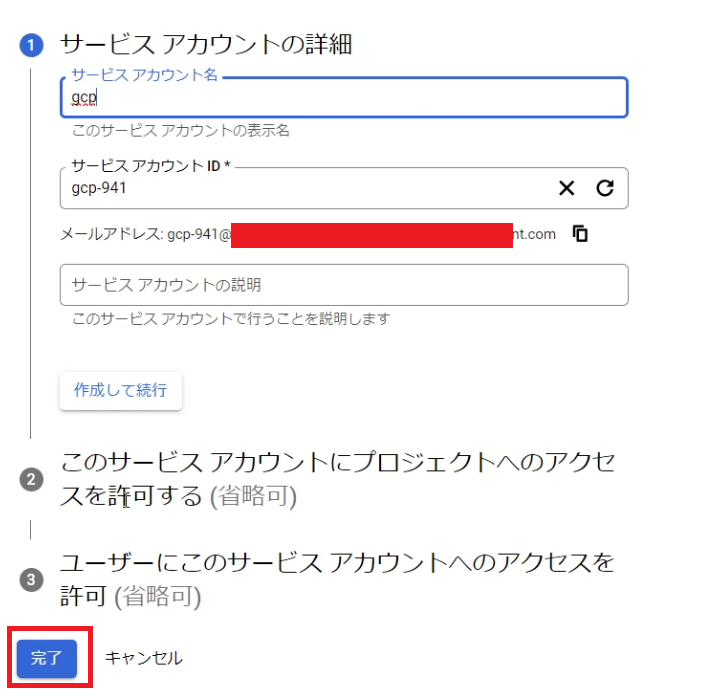

さらに、IAMにて、サービスアカウントを作成します。これがないとインスタンスを作成してもエラーになります。

IAM(Identity and Access Management)は、Google Cloud Platform (GCP)や他のクラウドプロバイダ(例えば、Amazon Web ServicesやMicrosoft Azure)における重要なセキュリティと管理のフレームワークです。IAMは、特定のリソースへのアクセスを制御し、ユーザーとグループのアイデンティティを管理するためのツールとサービスを提供します。具体的には、IAMは以下のような機能を提供します:

- ユーザーとグループの管理:

- IAMを使用すると、組織内の個々のユーザーやグループを作成、管理し、削除することができます。これにより、組織内のアクセスを効果的に管理し、必要に応じてユーザーのアクセス権を変更することができます。

- アクセス制御:

- IAMポリシーを使用して、特定のユーザーやグループがクラウドリソースに対してどのようなアクションを実行できるかを制御します。これには、リソースの読み取り、書き込み、および削除が含まれます。

- ロールベースのアクセス制御 (RBAC):

- RBACは、特定のロールをユーザーやグループに割り当てることで、アクセス権を管理する方法を提供します。各ロールには、特定のアクションを実行するための権限が付与され、ユーザーは割り当てられたロールに基づいてアクションを実行できます。

- 認証と認可:

- IAMは、ユーザーが誰であるかを確認する認証プロセスと、ユーザーがアクセス権を持っているリソースにアクセスできることを確認する認可プロセスを提供します。

- 監査とロギング:

- IAMは、ユーザーのアクションとリソースへのアクセスを追跡し、ログを生成する機能を提供します。これにより、組織はセキュリティとコンプライアンス要件を満たし、問題が発生した場合には調査を行うことができます。

- マルチファクタ認証 (MFA):

- IAMは、マルチファクタ認証をサポートし、ユーザーのアカウントセキュリティを強化するための追加の認証レイヤーを提供します。

IAMは、クラウド環境でのセキュリティとコンプライアンスを強化し、リソースへの適切なアクセス制御を提供することで、組織がクラウドリソースを効果的かつ安全に管理するのに役立ちます。

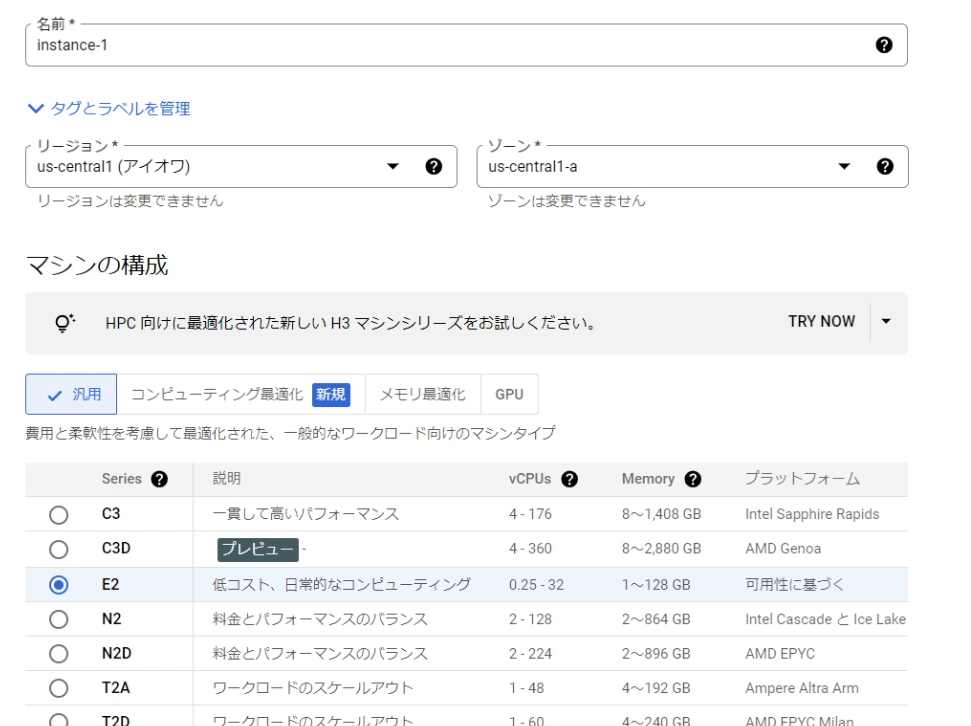

GCPの無料枠のページを参考にVMインスタンスを作成します。

https://cloud.google.com/free/docs/free-cloud-features?hl=ja

Compute Engineからインスタンを作成することができます。以下のスクショのように、リージョンは無料枠が適用されるus-central1を選択しました。マシン構成では、汎用にあるE2を選択します。

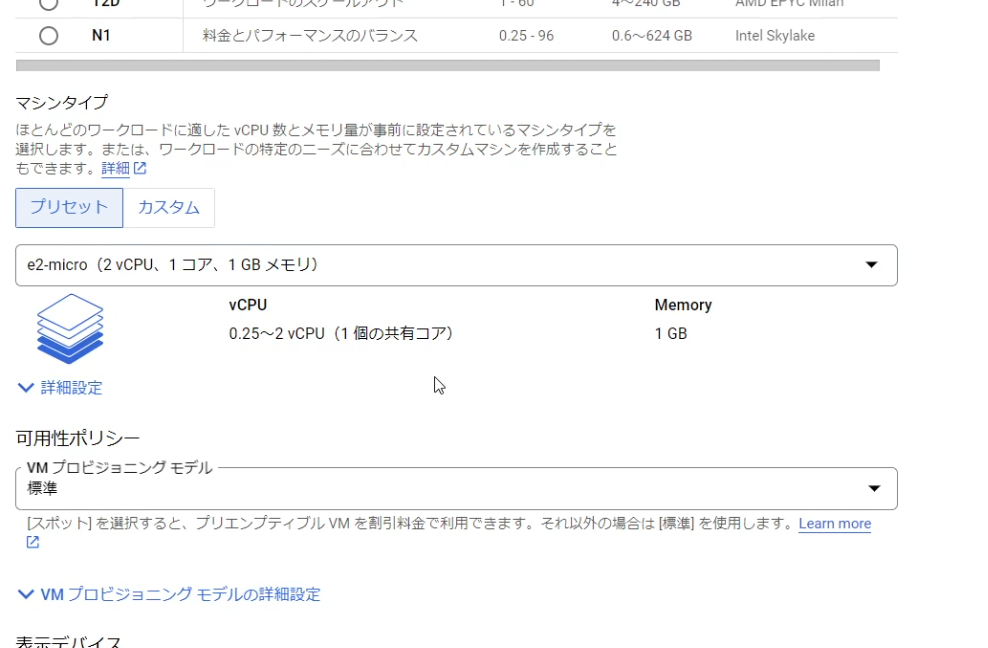

マシンタイプでは、プリセットを選択後、e2-microを選択します。

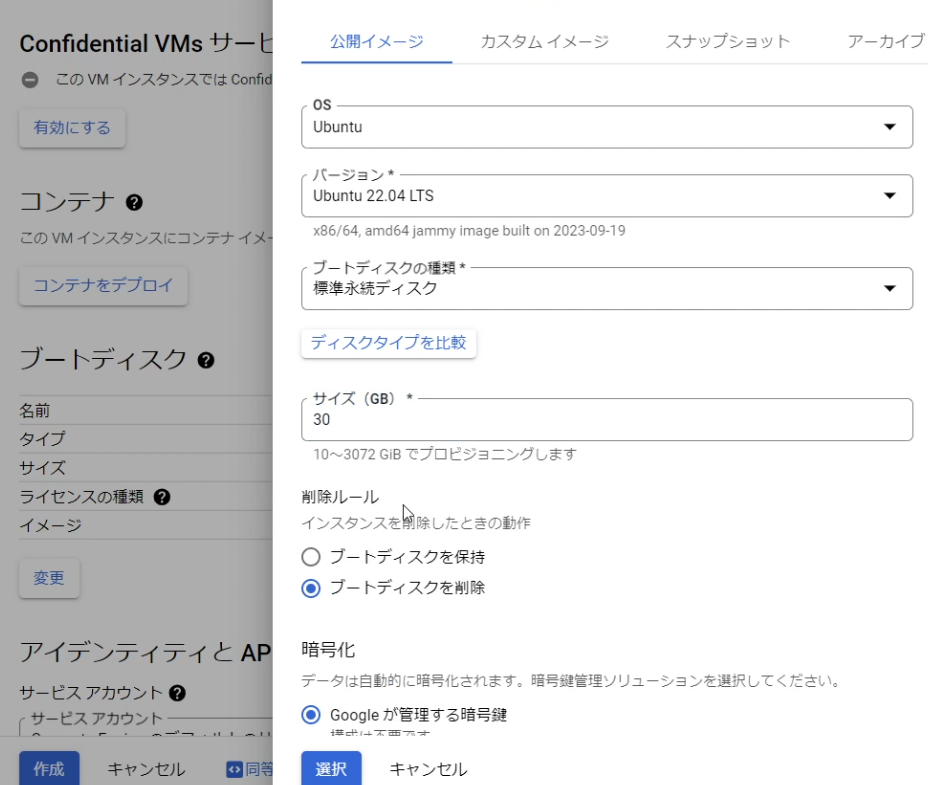

ブートディスクでは、必ず変更をしましょう。初期値では、ディスクのタイプがバランス永続ディスクになっており、無料枠の対象ではないと思います。

すると、OSの種類を選択したり、標準永続ディスクに変更可能です。また、GCPの無料枠のページでは30GBまでが、無料枠の対象となっています。

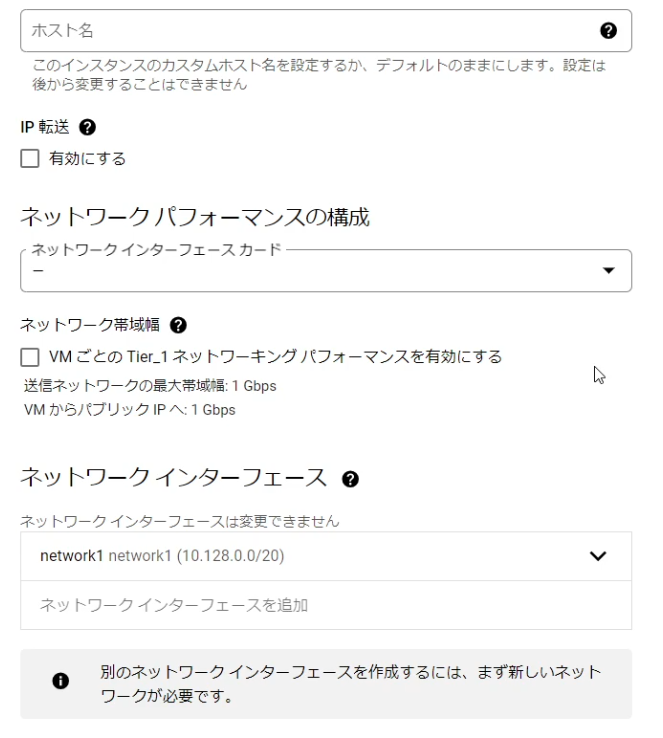

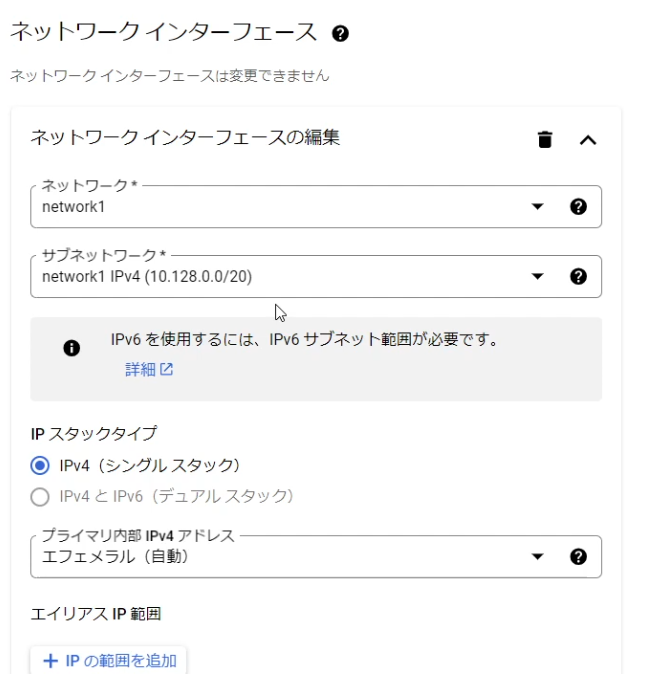

画面をスクロールすると、ネットワークインターフェースの項目で、先ほどVPCネットワークで作成したインターフェースが初期値として入力されています。ほかは特になにもせず、この設定で作成します。

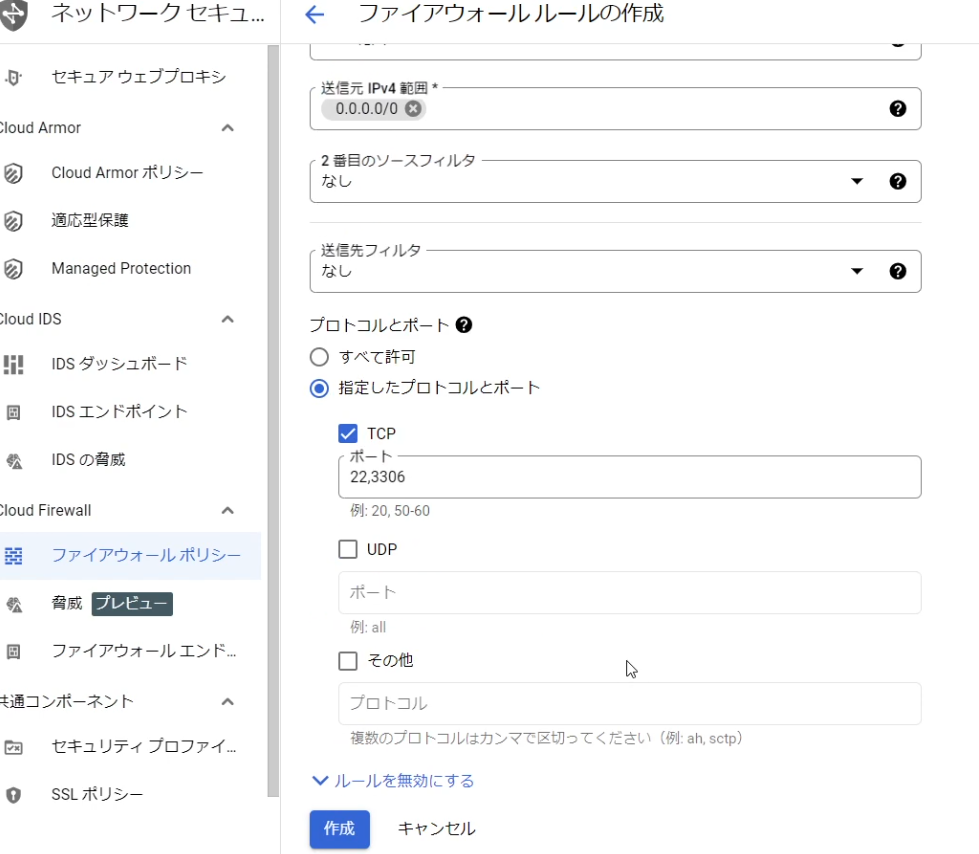

インスタンスが正常に起動したら、再びVPCネットワークにあるファイアウォールにて、SSH接続に必要なポート22と、データベースに外部から接続できるように3306を開放しておきます。

このインスタンスにはSSH公開鍵認証で接続したいので、作成したインスタンスを編集します。SSH(Secure Shell)公開鍵認証は、ユーザーがリモートコンピューターに安全にアクセスするための方法の一つで、2つの鍵を使用する暗号化システムに基づいています。これは、ユーザー名とパスワードを使用する従来のログイン方法よりも安全です。SSH公開鍵認証の主なコンセプトとプロセスは以下の通りです:

- キーペアの生成:

- 公開鍵認証システムでは、それぞれが一意のペアを形成する2つの暗号化キー(公開鍵と秘密鍵)が使用されます。

- 公開鍵は誰とでも共有できますが、秘密鍵は絶対に他人と共有してはならず、安全に保管する必要があります。

- 公開鍵の配布:

- ユーザーは、リモートサーバーの

~/.ssh/authorized_keysファイルに自分の公開鍵を追加します。これにより、その鍵を持つユーザーがサーバーにログインできるようになります。

- ユーザーは、リモートサーバーの

- 認証:

- クライアントがサーバーに接続を試みると、サーバーはクライアントにランダムなメッセージを送信します。

- クライアントはこのメッセージを秘密鍵で暗号化し、サーバーに戻します。

- サーバーは公開鍵を使用してメッセージを復号化し、元のメッセージと一致するかどうかを確認します。一致すれば、クライアントは正当なユーザーとして認証され、接続が許可されます。

この方法の利点は、秘密鍵がクライアントコンピューターを離れることがなく、通信が傍受されたとしても、攻撃者が秘密鍵を取得することができないため、セキュリティが強化されることです。さらに、パスワードを使用する場合とは異なり、ユーザーはログイン時に秘密鍵をサーバーに送信する必要がありません。

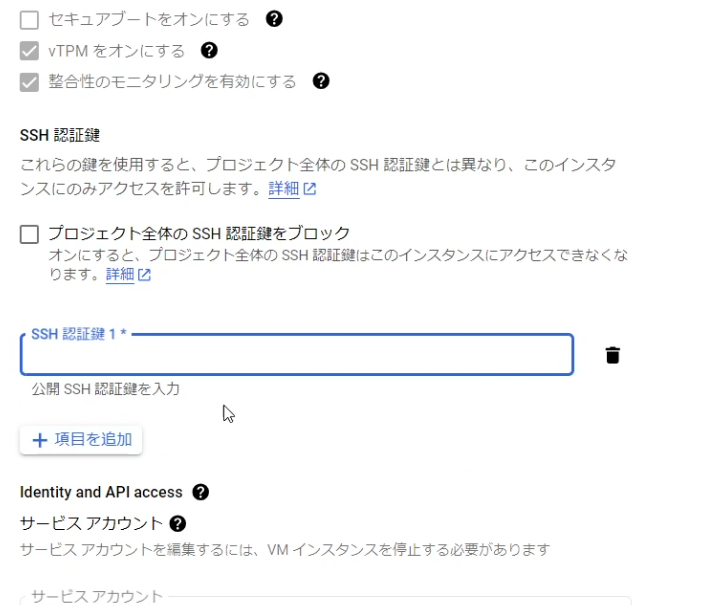

それでは、作成したインスタンスに対して設定を行いましょう。起動中でも設定できます。インスタンスの詳細画面で編集をクリックします。

SSH認証鍵において、「項目を追加」ボタンをクリックするとSSH認証鍵の内容を記述することができます。ここに記述する内容は、TeraTermで作成します。

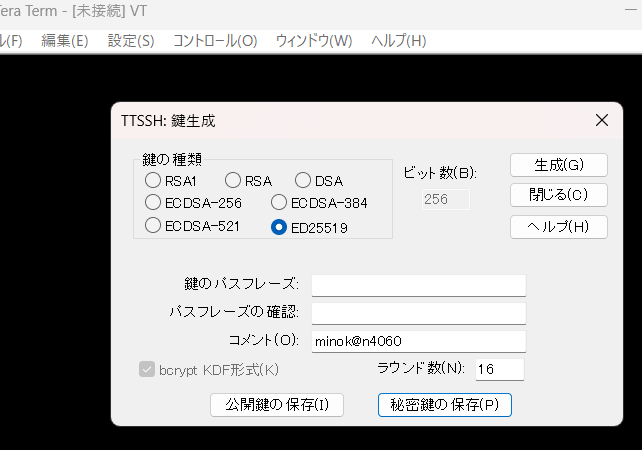

TeraTerm18年ぶりにメジャーアップデートしたこともあり、こちらを選択しました。接続もこのソフトを使用します。Tera Term 5.0のメニューにある設定からSSH鍵生成にて作成します。公開鍵と秘密鍵の両方を保存します。鍵の種類ですが、Tera Term 5.0ではED25519になっていたので、こちらを選択して鍵を生成しました。RSAでも動作確認済みです。

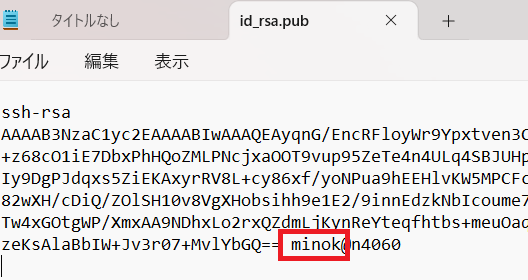

公開鍵をメモ帳などで開いて、その内容すべてをコピーして、グーグルクラウドのSSH認証鍵の項目に貼り付けます。公開鍵の後ろの部分が、接続するユーザー名です。Google Cloudでも確認できます。

変更した内容を保存して、インスタンスの外部IPをTeraTermのホストに記述して接続します。インスタンスのOSがubuntu22.04の場合、失敗するので、これを回避する方法は以前、記事にしました。

次は、データベースのサーバーをインストールしたいのですが、今回はMariaDBをインストールします。MySQLとMariaDBは、両方とも人気のあるオープンソースのリレーショナルデータベース管理システムですが、いくつかの重要な違いがあります。

- 起源:

- MySQL: MySQLは、1995年にMySQL ABによって開発されました。その後、Sun MicrosystemsがMySQL ABを買収し、さらにOracle CorporationがSun Microsystemsを買収しました。このため、現在はOracle CorporationがMySQLを所有しています。

- MariaDB: MariaDBは、MySQLの元開発者によって2009年に作られました。これは、OracleによるSun Microsystemsの買収後に、MySQLのオープンソースの未来に対する懸念から生まれました。MariaDBはMySQLからフォークされ、完全に互換性があるように設計されています。

- ライセンス:

- MySQL: MySQLはデュアルライセンス下で提供されています。一つはGPL (GNU General Public License) で、もう一つは商用ライセンスです。

- MariaDB: MariaDBはGPL v2ライセンス下で提供されています。

- 機能と拡張性:

- 両方のデータベースシステムは、多くの機能で互換性がありますが、MariaDBは追加のストレージエンジン、新しい機能、およびパフォーマンスの改善(例えば、複製の最適化や複数のマスターサーバのサポートなど)を提供しています。

- MariaDBは、MySQLよりも頻繁にアップデートが行われ、新機能が追加されます。

- パフォーマンス:

- 一般に、MariaDBは特定のタイプの操作や設定でMySQLよりも優れたパフォーマンスを示すと考えられています。ただし、実際のパフォーマンスは使用する特定のアプリケーションや設定に大きく依存します。

- 互換性:

- MariaDBは、MySQLとのドロップイン置換として設計されており、MySQLからの移行を簡単にするために、データファイル、テーブル定義ファイル、クライアントAPI、およびクエリ構文に互換性を持っています。

- ただし、最新バージョンのMariaDBとMySQLは、特定の機能とパフォーマンスの改善により、互換性が少しずつ乖離してきています。

- コミュニティサポート:

- MySQL: Oracleによって主にサポートされていますが、オープンソースコミュニティも活発に関与しています。

- MariaDB: MariaDB FoundationおよびMariaDB Corporationによってサポートされており、強力なコミュニティサポートがあります。MariaDBの開発は、よりオープンなガバナンスモデルに従っています。

以下の公式ページを参考に、リポジトリを使用してインストールします。rootで作業しているのでsudoは消しました。

apt-get install apt-transport-https curl

mkdir -p /etc/apt/keyrings

curl -o /etc/apt/keyrings/mariadb-keyring.pgp 'https://mariadb.org/mariadb_release_signing_key.pgp'

これらのコマンドは、Linuxシステムにソフトウェアをインストールし、特定の設定を行うためのものです。それぞれのコマンドの機能は以下の通りです。

apt-get install apt-transport-https curl:- このコマンドは、

apt-transport-httpsとcurlという2つのパッケージをインストールするものです。 apt-transport-httpsは、HTTPS経由でのパッケージのダウンロードをaptによってサポートするためのパッケージです。これにより、ユーザーはHTTPSプロトコルを使用してセキュアにパッケージを取得できます。curlは、さまざまなプロトコルを使用してデータを転送するためのコマンドラインツールです。ウェブサイトからのデータのダウンロードやAPIリクエストの送信など、多くの用途に使用されます。

- このコマンドは、

mkdir -p /etc/apt/keyrings:- このコマンドは、

/etc/apt/keyringsディレクトリを作成します。-pフラグは、指定されたディレクトリが存在しない場合にディレクトリを作成し、既に存在する場合は何も行わないことを意味します。このディレクトリは、後で使用するための公開鍵の保存場所として使用されます。

- このコマンドは、

curl -o /etc/apt/keyrings/mariadb-keyring.pgp 'https://mariadb.org/mariadb_release_signing_key.pgp':- このコマンドは、

curlを使用してMariaDBの公開鍵をダウンロードし、/etc/apt/keyrings/mariadb-keyring.pgpに保存します。 - 公開鍵は、ソフトウェアパッケージが信頼されたソースから来ていることを確認するために使用されます。この鍵は、MariaDBのパッケージが改ざんされていないことを確認するために使用されます。

- このコマンドは、

これらのコマンドを組み合わせることで、ユーザーはMariaDBのパッケージを安全にダウンロードしてインストールする準備を行います。公開鍵を使用することで、ダウンロードしたパッケージが公式のものであり、改ざんされていないことが保証されます。

リポジトリを追加したので、システムを更新してMariaDBをインストールします。

apt-get update

apt-get install mariadb-server

これらのコマンドは、システムのパッケージリストを更新し(apt-get update)、その後でMariaDBサーバーをインストールする(apt-get install mariadb-server)ものです。

apt-get update:- このコマンドは、利用可能なパッケージのリストとそのバージョン情報を更新します。これにより、システムは最新かつアップグレード可能なパッケージを認識することができます。これはインストールやアップグレードを行う前の重要なステップです。

apt-get install mariadb-server:- このコマンドは、MariaDBサーバー(人気のあるオープンソースデータベース)をシステムにインストールします。

apt-get updateで更新された情報に基づいて、最新バージョンがダウンロードされインストールされます。

- このコマンドは、MariaDBサーバー(人気のあるオープンソースデータベース)をシステムにインストールします。

これらのコマンドを実行することで、ユーザーは最新のパッケージリストを取得し、その後MariaDBサーバーをシステムに安全にインストールすることができます。

インストール完了後に、MariaDBの状態を確認すると、すでに起動していました。

service mysql status● mariadb.service – MariaDB 10.6.12 database server

Loaded: loaded (/lib/systemd/system/mariadb.service; enabled; vendor prese>

Active: active (running) since Tue 2023-10-17 11:06:59 UTC; 20min ago

Docs: man:mariadbd(8)

https://mariadb.com/kb/en/library/systemd/

Process: 17017 ExecStartPre=/usr/bin/install -m 755 -o mysql -g root -d /va>

Process: 17024 ExecStartPre=/bin/sh -c systemctl unset-environment WSREP_S> Process: 17034 ExecStartPre=/bin/sh -c [ ! -e /usr/bin/galera_recovery ] &&> Process: 17084 ExecStartPost=/bin/sh -c systemctl unset-environment _WSREP>

Process: 17086 ExecStartPost=/etc/mysql/debian-start (code=exited, status=0>

Main PID: 17071 (mariadbd)

Status: “Taking your SQL requests now…"

以下のスクリプトを実行します。

mysql_secure_installation次のことを聞かれますので、環境に合わせて答えていきます。

mysql_secure_installationは、MySQLやMariaDBを安全に使用するための初期設定を行うスクリプトです。このコマンドを実行すると、対話的なプロンプトが表示され、ユーザーがデータベースのセキュリティ関連の設定を行えるようになります。以下のような一連のステップを通じて、基本的なセキュリティ強化が行われます:

- スクリプトの重要性の強調:

- スクリプトは、本番環境でのすべてのMariaDBサーバーに対して実行することが推奨されています。各ステップは慎重に読む必要があります。

- rootパスワードの確認:

- MariaDBを安全にするためには、まずrootユーザーの現在のパスワードが必要です。MariaDBを新しくインストールしたばかりで、rootパスワードをまだ設定していない場合は、ここでエンターキーを押すだけです。

- unix_socket認証への切り替え:

- MariaDBには、

unix_socket認証という機能があります。これにより、システムのユーザーアカウントを使用してデータベースにアクセスできるため、パスワードなしでのログインが可能になります。ただし、この質問には「n」を答えてスキップしています。

- MariaDBには、

- rootパスワードの変更:

- すでにrootアカウントは保護されていますが、パスワードの変更が求められている場合があります。この例では、「y」を選択し、新しいパスワードを設定しています。

- 匿名ユーザーの削除: 匿名ユーザーは、誰でも名前を指定せずにデータベースにアクセスできるアカウントです。これらのアカウントはセキュリティリスクとなるため、削除されることが推奨されます。

- rootユーザーのリモートアクセスの禁止: デフォルトでは、rootユーザーはローカルホストからの接続のみを許可されています。このスクリプトは、リモートからのrootユーザーのアクセスを禁止するオプションを提供します。

- テストデータベースの削除: インストール時に作成されるテストデータベースは、攻撃者が利用できる可能性があります。このスクリプトはテストデータベースを削除し、そのアクセスを制限します。

- プリビレッジテーブルのリロード: これにより、これまでの変更がすぐに適用され、システムが更新されたプリビレッジで動作するようになります。

このスクリプトは、データベースのセキュリティを強化するための基本的なステップを提供しますが、十分なセキュリティを確保するには、さらに包括的なセキュリティ戦略とプロセスが必要です。以下は実際に表示されたメッセージです。

NOTE: RUNNING ALL PARTS OF THIS SCRIPT IS RECOMMENDED FOR ALL MariaDB

SERVERS IN PRODUCTION USE! PLEASE READ EACH STEP CAREFULLY!

In order to log into MariaDB to secure it, we’ll need the current

password for the root user. If you’ve just installed MariaDB, and

haven’t set the root password yet, you should just press enter here.

Enter current password for root (enter for none):

OK, successfully used password, moving on…

Setting the root password or using the unix_socket ensures that nobody

can log into the MariaDB root user without the proper authorisation.

You already have your root account protected, so you can safely answer 'n’.

Switch to unix_socket authentication [Y/n] n

… skipping.

You already have your root account protected, so you can safely answer 'n’.

Change the root password? [Y/n] y

New password:

Re-enter new password:

Password updated successfully!

Reloading privilege tables..

… Success!

By default, a MariaDB installation has an anonymous user, allowing anyone

to log into MariaDB without having to have a user account created for

them. This is intended only for testing, and to make the installation

go a bit smoother. You should remove them before moving into a

production environment.

Remove anonymous users? [Y/n] y

… Success!

Normally, root should only be allowed to connect from 'localhost’. This

ensures that someone cannot guess at the root password from the network.

Disallow root login remotely? [Y/n] n

… skipping.

By default, MariaDB comes with a database named 'test’ that anyone can

access. This is also intended only for testing, and should be removed

before moving into a production environment.

Remove test database and access to it? [Y/n] y

- Dropping test database…

… Success! - Removing privileges on test database…

… Success!

Reloading the privilege tables will ensure that all changes made so far

will take effect immediately.

Reload privilege tables now? [Y/n] y

… Success!

Cleaning up…

All done! If you’ve completed all of the above steps, your MariaDB

installation should now be secure.

Thanks for using MariaDB!

設定後に、データベースにログインします。

mysql -u root -p は、MySQLまたはMariaDBデータベースに接続するためのコマンドです。このコマンドは、ユーザーが 'root’ ユーザーとしてデータベースにログインするために使用され、パスワードの入力を求めるプロンプトが表示されます。ここでの各オプションの意味は以下の通りです:

mysql: これは、MySQLまたはMariaDBデータベースサーバーに接続するためのコマンドラインツールです。-u root: これは、’root’ ユーザーとしてデータベースにログインすることを指定します。’root’ は、通常、データベースの全ての操作を実行できる最高権限のユーザーです。-p: このオプションは、ユーザーがコマンドを実行した後、データベースのパスワードを入力するようにシステムに指示します。セキュリティ上の理由から、コマンドラインにパスワードを直接入力するのではなく、このオプションを使用して、パスワードの入力を求めるプロンプトを表示します。

コマンドが実行されると、ユーザーはデータベースのパスワードを入力するように求められます。正しいパスワードを入力すると、ユーザーはデータベースの操作ができるMySQL/MariaDBのコマンドラインインターフェースにアクセスします。

mysql -u root -p新しいユーザーを作成し、そのユーザーに広範な権限を付与するプロセスを示しています。外部からデータベースにアクセスする必要がありましたので、コマンドを入力しました。以下、各コマンドの説明です:

select user, host from mysql.user;select user, host from mysql.user;- このコマンドは、

mysql.userテーブルからuserとhostの情報を取得します。これにより、現在のMySQLサーバーにどのユーザーが存在するかを把握することができます。

- このコマンドは、

create user 'mamushi'@'%' IDENTIFIED BY 'Testpass123$';create user 'mamushi'@'%' IDENTIFIED BY 'Testpass123$';- このコマンドは、

mamushiという新しいユーザーを作成します。@'%'は、任意のホストからの接続を許可します。 IDENTIFIED BY 'Testpass123$'は、この新しいユーザーのパスワードをTestpass123$に設定することを指定します。

- このコマンドは、

grant all privileges on *.* to 'mamushi'@'%';grant all privileges on *.* to 'mamushi'@'%';- このコマンドは、

mamushiユーザーに対して、すべてのデータベース(*.*は、すべてのデータベースとそのテーブルを指します)に関するすべての権限を付与します。

- このコマンドは、

このシーケンスは、新しいユーザーを作成し、そのユーザーにサーバー上のすべてのデータベースとテーブルに対する全権限を付与します。しかし、セキュリティの観点から、これはリスクが伴います。'%'は、インターネット上の任意の場所からのアクセスを許可するため、潜在的なセキュリティの脅威を高める可能性があります。また、全てのデータベースに対する全権限をユーザーに付与することは、権限の乱用や偶発的な損害のリスクを増加させます。

そのため、特定のデータベースへのアクセスを制限する、信頼できるIPアドレスからの接続のみを許可する、必要最小限の権限を付与するなど、より細かい権限管理を行うことを強くお勧めします。また、権限の変更を適用するためには、FLUSH PRIVILEGES;コマンドを実行することを忘れないでください。

FLUSH PRIVILEGES;Workbenchで接続します。失敗しました。以下のファイルを編集して対処します。

vi /etc/mysql/mariadb.conf.d/50-server.cnfbind-address = 127.0.0.1 という設定は、MariaDB サーバーがリッスンするIPアドレスを指定します。127.0.0.1 はローカルホストアドレスであり、この設定では MariaDB サーバーはローカルホストインターフェースからの接続のみを受け入れるようになっています。

具体的には、この設定により、MariaDB サーバーは以下のように動作します:

- ローカルホストからの接続のみ受け入れる:

- サーバーは、同じマシンからの接続(つまり、サーバー自体が実行されているシステムからの接続)のみを受け入れます。

- 外部からの接続を拒否する:

- ネットワーク上の他のコンピューターやリモートシステムからの接続は許可されません。

この設定は、セキュリティを強化するための一般的な手法です。それにより、攻撃者がインターネットやその他のネットワークからデータベースに直接アクセスすることを防ぐことができます。

もし外部のシステムからの接続を許可する必要がある場合は、bind-address の値を以下のように変更する必要があります:

- 特定のIPアドレスを指定する:

- 自分のサーバーの公開IPアドレスを

bind-addressに設定することで、そのIPアドレスからの接続を受け入れます。

- 自分のサーバーの公開IPアドレスを

- すべてのインターフェースでのリッスンを許可する:

bind-addressを0.0.0.0に設定することで、サーバーはすべてのネットワークインターフェースでの接続を受け入れます。

変更を行った後は、設定を反映させるために MariaDB サーバーを再起動する必要があります。

service mysql restart今度は接続および、ログインができました。動作確認します。まずはデータベースを作成します。Workbenchのクエリ欄にSQL文を入力し、実行ボタンを押します。

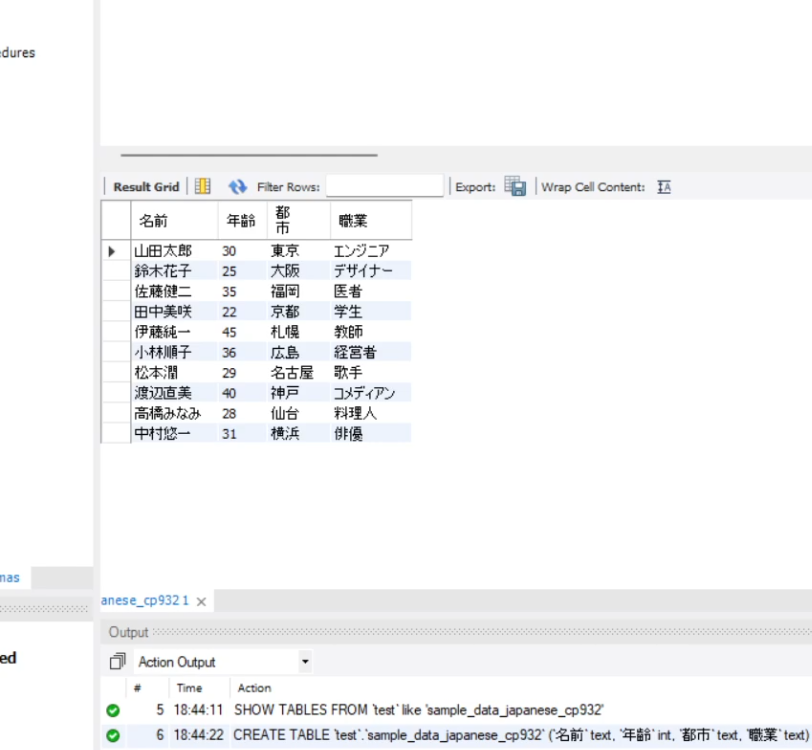

create database test更新ボタンを押し、作成されたことが確認出来たら、以下の内容をcsvファイルとして保存して、インポートしてみます。

名前,年齢,都市,職業

山田太郎,30,東京,エンジニア

鈴木花子,25,大阪,デザイナー

佐藤健二,35,福岡,医者

田中美咲,22,京都,学生

伊藤純一,45,札幌,教師

小林順子,36,広島,経営者

松本潤,29,名古屋,歌手

渡辺直美,40,神戸,コメディアン

高橋みなみ,28,仙台,料理人

中村悠一,31,横浜,俳優コマンドによるインポートも可能ですが、Workbenchに接続している以上、Table Data Import Wizardを使用します。

コマンドラインツール:

- 利点:

- 自動化: スクリプトやバッチファイルを使って、繰り返し行われるインポートプロセスを自動化しやすいです。

- リソースの使用: 大きなファイルをインポートする際、コマンドラインはGUIツールよりも少ないシステムリソースを使用することが多いです。

- 制御と柔軟性: 高度なオプションを使用してインポートプロセスを細かく制御できます。

- 制約:

- 学習曲線: 初心者には難しいかもしれません。適切なコマンドとオプションを学ぶ必要があります。

- エラー処理: エラーが発生した場合、その原因を特定し解決するのが難しい場合があります。

MySQL WorkbenchのTable Data Import Wizard:

- 利点:

- 使いやすさ: グラフィカルなインターフェースは直感的で、初心者にも使いやすいです。

- 視覚的なフィードバック: インポートプロセスの進捗状況をリアルタイムで確認できます。

- エラー処理: エラーが視覚的に表示され、問題の解決がより直感的になる場合があります。

- 制約:

- 自動化の欠如: 繰り返しのインポートやスケジュール設定の自動化が難しい、または不可能な場合があります。

- リソースの使用: 大きなデータセットを扱う際、GUIツールはコマンドラインツールよりも多くのシステムリソースを消費することがあります。

結論として、テクニカルなスキルが高く、特に大量のデータや自動化された繰り返しプロセスを扱っている場合は、コマンドラインツールが適しているかもしれません。一方、視覚的なインターフェースを好み、単発のインポート作業や小〜中規模のデータセットを扱っている場合は、MySQL WorkbenchのImport Wizardがより適しているかもしれません。

ディスカッション

コメント一覧

まだ、コメントがありません